Внешний программный интерфейс доступа к Engee

Engee предоставляет разработчикам сторонних приложений программный интерфейс (HTTP API), позволяющий стороннему приложению авторизоваться в Engee и совершать действия от имени пользователя в системе Engee.

Для доступа к HTTP API Engee стороннее приложение должно быть авторизовано от имени пользователя. Поддерживаются два равноправных способа авторизации:

-

Через стандартный OAuth 2.0;

-

Через Personal Access Token (PAT), сгенерированный пользователем в личном кабинете Engee.

В обоих случаях дальнейшее взаимодействие с API выполняется одинаково — с использованием заголовка

Authorization: Bearer <token>.

Авторизация через OAuth 2.0

OAuth используется в случаях, когда требуется интерактивная авторизация пользователя (например, при интеграции веб- или desktop-приложений).

Подготовка

Разработчик стороннего приложения передает разработчику Engee следующую информацию:

-

redirect_uri— URL в стороннем приложении, на который будет перенаправлен пользователь после авторизации.

Разработчик Engee передает разработчику стороннего приложения:

-

client_id— идентификатор приложения; -

client_secret— секретный ключ приложения; -

scope— перечень разрешённых API.

Процесс авторизации

-

Стороннее приложение перенаправляет пользователя на

Authorize URL(https://engee.com/account/authorize) со следующими query-параметрами:-

client_id— ID стороннего приложения; -

redirect_uri— URL возврата пользователя; -

response_type— тип ответа (должен бытьcode); -

scope— авторизованные API; -

state— произвольные данные стороннего приложения.Пример запроса:

-

-

После подтверждения доступа пользователь будет перенаправлен на

redirect_uriс параметрами:-

code— код авторизации; -

scope— авторизованные API; -

state— значение, переданное на предыдущем шаге.Пример:

-

-

Для получения токена необходимо отправить

POST-запрос наToken URL(https://engee.com/account/api/oauth2/token) с теломapplication/x-www-form-urlencoded:-

grant_type=authorization_code; -

code— код, полученный на предыдущем шаге; -

client_id; -

client_secret; -

scope; -

redirect_uri.Пример запроса:

curl -d grant_type=authorization_code \ -d code=$code \ -d client_id=$client_id \ -d client_secret=$client_secret \ -d "scope=user:id user:username profile:name profile:primary_email engee" \ -d redirect_uri=$redirect_uri \ https://engee.com/account/api/oauth2/token

-

В ответ возвращается:

-

access_token— используется для авторизации запросов; -

refresh_token— используется для обновления access token.

| Время жизни access token — 10 минут, refresh token — 30 дней. |

Авторизация через Personal Access Token (PAT)

Personal Access Token (PAT) предназначен для сценариев, где не требуется интерактивная авторизация пользователя (скрипты, CI/CD, серверные интеграции).

PAT создаётся пользователем вручную в личном кабинете Engee и далее используется аналогично access token, полученному через OAuth.

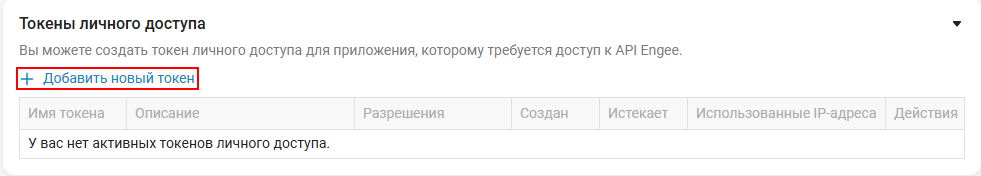

Получение PAT

-

Откройте личный кабинет Engee.

-

Перейдите в раздел Связь и безопасность → Токены личного доступа.

-

Нажмите Добавить новый токен.

-

Укажите:

-

Имя токена;

-

Описание (необязательно);

-

Срок действия;

-

Разрешения (например, Доступ к API Engee).

-

-

Нажмите Добавить токен личного доступа.

-

Скопируйте сгенерированный токен.

Для копирования используйте кнопку

, для просмотра —

, для просмотра —  .

.

|

Сохраните токен сразу после создания. Повторно просмотреть его в интерфейсе невозможно. |

Использование PAT

Во все HTTP-запросы к API Engee добавляйте заголовок:

Authorization: Bearer <PAT>Пример запроса:

curl -H "Authorization: Bearer $pat" \

https://engee.com/account/api/engee/info|

Генерируйте Personal Access Token до запуска сессии Engee (до нажатия кнопки «Старт» в личном кабинете). Если сессия уже запущена, для корректной работы токена необходимо:

Несоблюдение этого условия может привести к ошибкам авторизации. |

Взаимодействие с Engee

Для работы всех API по взаимодействию с Engee нужно, чтобы система была запущена у пользователя (нажата кнопка Старт Engee в личном кабинете). Если нет возможности нажимать кнопку запуска, то можно также автоматизировать запуск и остановку Engee (см. описание методов управления Engee далее).

Во все запросы должен быть добавлен заголовок авторизации "Authorization: Bearer $token" (токен получен через OAuth или создан как Personal Access Token).

Методы API

Префикс для всех API Управления Engee — https://engee.com.

Управление Engee

GET /account/api/engee/info — получение информации о состоянии Engee. Тело ответа:

{

"username": "string",

"serverName": "string",

"serverId": "string",

"url": "string",

"serverStatus": "starting"|"running"|"stopping"|"stopped",

"startingAt": "2025-02-10T10:24:31.328Z",

"startedAt": "2025-02-10T10:24:31.328Z",

"stoppingAt": "2025-02-10T10:24:31.328Z",

"stoppedAt": "2025-02-10T10:24:31.328Z",

"lastActivityAt": "2025-02-10T10:24:31.328Z",

"inactivityTimeout": 0,

"stopSessionAt": "2025-02-10T10:24:31.328Z",

"clusterNamespace": {

"minimalMode": true

}

}POST /account/api/engee/start — запуск Engee (аналог нажатия кнопки Старт Engee в личном кабинете). Тело ответа (URL запускаемого сервера):

{

'server': string

}DELETE /account/api/engee/stop — остановка Engee. Возвращает код ответа 204.

Префикс для всех остальных API имеет вид: https://engee.com/prod/user/$license-$nickname/. Префикс у каждого пользователя свой, его нужно брать из ответа состояния Engee из поля URL.

|

Исполнение произвольного кода

POST /external/command/eval

-

Простейший запрос (тело запроса — JSON).

Запрос должен быть отправлен с заголовком Content-Type: application/json.Запрос:

{ "command": "3 + 5" }Возвращаемые данные:

-

Статус-код: 200.

{ "result": "8" }

-

-

Ошибка при исполнении исходного кода. Запрос:

{ "command": "unexisting_variable" }Возвращаемые данные:

-

Статус-код: 400.

{ "result_code": "command_error", "error": { "full_description": "UndefVarError: `unexisting_variable` not defined\n\nStacktrace:\n [1] top-level scope\n @ none:1\n [2] eval(m::Module, e::Any)\n @ Core ./boot.jl:370\n [3] top-level scope\n @ none:4\n [4] eval\n @ ./boot.jl:370 [inlined]\n [5] eval_mask_code(code::String)\n @ Main.Masks /app/IJulia/preload_cells/masks.jl:206\n [6] eval_mask_codes(mask_codes::Vector{Main.Masks.MaskCode})\n @ Main.Masks /app/IJulia/preload_cells/masks.jl:197\n [7] |>\n @ ./operators.jl:907 [inlined]\n [8] evaluate_mask_codes(mask_codes::Vector{Dict{String, String}})\n @ Main.Masks /app/IJulia/preload_cells/masks.jl:272\n [9] |>\n @ ./operators.jl:907 [inlined]\n [10] (::Workspaces.Servers.var\"#eval_mask_codes#157\"{typeof(Main.Masks.evaluate_mask_codes), Workspaces.Servers.var\"#convert_mask_result#156\"})(blocks::Vector{Dict{String, String}})\n @ Workspaces.Servers /usr/local/julia-1.9.3/packages/Workspaces/2XYbD/src/servers/handlers.jl:539\n [11] request_pipeline(req::HTTP.Messages.Request, log_func::var\"#13#14\"{String}, req_params_func::Function, log_response_func::Workspaces.Servers.var\"#mask_log_and_response#159\"{Workspaces.Servers.var\"#result_to_response#158\"}, pipeline_stages::Workspaces.Servers.PipelineStages)\n @ Workspaces.Servers /usr/local/julia-1.9.3/packages/Workspaces/2XYbD/src/servers/handlers_common.jl:282\n [12] required_body_request_pipeline\n @ /usr/local/julia-1.9.3/packages/Workspaces/2XYbD/src/servers/handlers_common.jl:289 [inlined]\n [13] eval_mask_code_handler\n @ /usr/local/julia-1.9.3/packages/Workspaces/2XYbD/src/servers/handlers.jl:556 [inlined]\n [14] (::Workspaces.Servers.var\"#eval_mask_code#186\"{var\"#13#14\"{String}, typeof(Main.Masks.evaluate_mask_codes)})(req::HTTP.Messages.Request)\n @ Workspaces.Servers /usr/local/julia-1.9.3/packages/Workspaces/2XYbD/src/servers/Servers.jl:68\n [15] (::HTTP.Handlers.Router{typeof(HTTP.Handlers.default404), typeof(HTTP.Handlers.default405), Nothing})(req::HTTP.Messages.Request)\n @ HTTP.Handlers /usr/local/julia-1.9.3/packages/HTTP/sJD5V/src/Handlers.jl:439\n [16] (::HTTP.Handlers.var\"#1#2\"{HTTP.Handlers.Router{typeof(HTTP.Handlers.default404), typeof(HTTP.Handlers.default405), Nothing}})(stream::HTTP.Streams.Stream{HTTP.Messages.Request, HTTP.Connections.Connection{Sockets.TCPSocket}})\n @ HTTP.Handlers /usr/local/julia-1.9.3/packages/HTTP/sJD5V/src/Handlers.jl:58\n [17] #invokelatest#2\n @ ./essentials.jl:819 [inlined]\n [18] invokelatest\n @ ./essentials.jl:816 [inlined]\n [19] handle_connection(f::Function, c::HTTP.Connections.Connection{Sockets.TCPSocket}, listener::HTTP.Servers.Listener{Nothing, Sockets.TCPServer}, readtimeout::Int64, access_log::Nothing)\n @ HTTP.Servers /usr/local/julia-1.9.3/packages/HTTP/sJD5V/src/Servers.jl:469\n [20] macro expansion\n @ /usr/local/julia-1.9.3/packages/HTTP/sJD5V/src/Servers.jl:401 [inlined]\n [21] (::HTTP.Servers.var\"#16#17\"{HTTP.Handlers.var\"#1#2\"{HTTP.Handlers.Router{typeof(HTTP.Handlers.default404), typeof(HTTP.Handlers.default405), Nothing}}, HTTP.Servers.Listener{Nothing, Sockets.TCPServer}, Set{HTTP.Connections.Connection}, Int64, Nothing, ReentrantLock, Base.Semaphore, HTTP.Connections.Connection{Sockets.TCPSocket}})()\n @ HTTP.Servers ./task.jl:514", "short_description": "UndefVarError(:unexisting_variable)", "type": "UndefVarError" } }здесь:

-

error.full_description— полное описание ошибки вместе со стектрейсом. Вывод аналогичен выводу ошибки в терминал; -

error.short_description— исключение без стектрейса; -

error.type— тип ошибки.

-

-

-

Возврат JSON-а. Запрос:

{ "command": "using JSON\nJSON.json(\"a\"=>1)" }Возвращаемые данные:

-

Статус-код: 200.

{ "result": "{\"a\":1}" }

-

Загрузка файлов

POST /external/file/upload

Запрос отправляется в формате multipart/form-data.

Поле paths содержит JSON следующего формата:

{

"sources": [

"/user/some_dir"

]

}здесь:

-

Каждый элемент внутри

sourcesозначает директорию, куда будет загружен файл; -

Поле

upload_filesсодержит файл, который необходимо загрузить; -

Количество полей

upload_filesдолжно соответствовать количеству переданных директорий.

Пример запроса:

curl -X 'POST' \

'https://engee.com/prod/user/$license-$user/external/file/upload' \

-H 'Authorization: Bearer $access_token' \

-H 'Content-Type: multipart/form-data' \

-F 'paths={

"sources": [

"/user/some_directory"

]

}' \

-F 'upload_files=@2.png;type=image/png'-

Если директория, куда загружается файл, не существует, то она будет создана;

-

Все скачиваемые файлы должны находиться внутри директории

/user, иначе вернется ошибка 403; -

Если файл уже существует, то к его имени добавится суффикс;

-

Файл будет записан на диск только после полной загрузки. Если загрузка будет прервана, то файл не появится в файловой системе.

Скачивание файлов

POST /external/file/download

Запрос:

{

"sources": [

"/user/some_file"

]

}Ответ:

-

Если запрошен один файл, то сервер возвращает ответ

multipart/form-dataс одним вложением:-

Content-Type: multipart/form-data; boundary=… -

Внутри ответа одна часть с бинарным содержимым файла.

-

Имя скачиваемого файла передается в заголовке части

Content-Disposition: form-data; name="files"; filename="<filename>".

-

-

Если запрошено несколько файлов, то сервер возвращает ZIP-архив:

-

Content-Type: application/x-zip-compressed -

Тело ответа — бинарный ZIP, содержащий все запрошенные файлы (с сохранением структуры путей относительно

/user).

-

Ошибки:

-

Если хотя бы один файл не существует —

404 Not Found. -

Все скачиваемые файлы должны находиться внутри директории

/user, иначе вернется ошибка403 Forbidden.

Асинхронное исполнение кода

Для выполнения кода, время исполнения которого может превышать таймаут HTTP-соединения, используйте асинхронный API. Этот подход позволяет избежать обрыва соединения при выполнении длительных операций.

|

Выбор между синхронным и асинхронным выполнением:

|

Создание фоновой задачи

POST /external/command/jobs/create

Запускает выполнение кода в фоновом режиме. Сервер принимает задачу и немедленно возвращает ответ, не дожидаясь завершения выполнения кода.

Тело запроса (application/json):

{

"job_id": "550e8400-e29b-41d4-a716-446655440000",

"job_type": "EVAL",

"code": "a = 5; sleep(60); a * 2",

"name": "Мой расчет"

}Параметры:

-

job_id— уникальный идентификатор задачи (UUID). -

job_type— тип задачи ("EVAL"). -

code— код для выполнения. -

name— необязательное имя задачи для удобства идентификации.

Ответы:

-

202 Accepted— задача успешно создана и поставлена в очередь на выполнение. -

409 Conflict— задача с указаннымjob_idуже существует.Если отправить запрос с уже существующим job_id, то система вернет статус409 Conflictи не будет создавать дубликат задачи.

Проверка статуса выполнения

GET /external/command/jobs/{job_id}/result

Позволяет получить текущий статус выполнения задачи и ее результат (когда задача завершена).

Ответ:

{

"job_id": "550e8400-e29b-41d4-a716-446655440000",

"name": "Мой расчет",

"job_type": "EVAL",

"status": "IN_PROGRESS",

"start_time": "2024-05-20T12:00:00Z",

"end_time": null,

"result": null

}Поля ответа:

-

status— статус выполнения:"IN_PROGRESS"(выполняется) или"DONE"(завершена). -

start_time— время начала выполнения задачи. -

end_time— время завершения задачи (заполняется, когда status ="DONE"). -

result— содержит результат выполнения или ошибку (заполняется, когдаstatus = "DONE").

Формат результата при успешном выполнении:

{

"type": "success",

"data": {

"text": "10"

}

}Формат результата при ошибке выполнения:

{

"type": "error",

"data": {

"type": "UndefVarError",

"short_description": "UndefVarError(:some_variable)",

"full_description": "UndefVarError: `some_variable` not defined\n\nStacktrace:\n..."

}

}Ответы:

-

200 OK— информация о задаче получена. -

404 Not Found— задача с указаннымjob_idне найдена.

Получение списка задач

GET /external/command/jobs/list

Возвращает список всех задач, созданных пользователем.

Ответ:

{

"jobs": [

{

"job_id": "16763be4-6022-406e-a950-fcd5018633ca",

"name": "task_1",

"job_type": "EVAL",

"status": "DONE",

"start_time": "2024-05-20T12:00:00Z",

"end_time": "2024-05-20T12:05:00Z",

"result": {

"type": "success",

"data": {

"text": "Результат выполнения..."

}

}

}

]

}Ответ содержит объект с единственным полем jobs — массивом задач. Для каждой задачи возвращается полная информация включая:

-

Уникальный идентификатор (

job_id). -

Статус выполнения (

status). -

Временные метки начала и окончания.

-

Результат выполнения (если задача завершена).